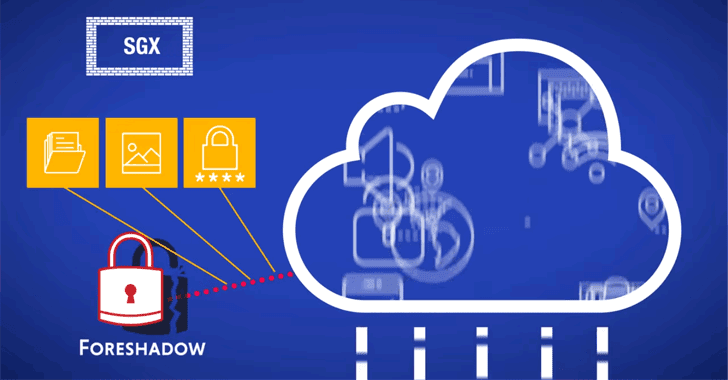

Tấn công Foreshadow có thể cho phép hacker hoặc ứng dụng độc hại truy cập vào dữ liệu nhạy cảm được lưu trữ trong bộ nhớ của máy tính hoặc đám mây của bên thứ ba, bao gồm tệp, khóa mã hóa, hình ảnh hoặc mật khẩu.

Ba lỗ hổng Foreshadow đã được phân loại thành hai biến thể:

1.) Foreshadow

Foreshadow ( PDF ) nhắm đến một công nghệ mới ban đầu được thiết kế để bảo vệ dữ liệu mã và dữ liệu của người dùng khỏi việc tiết lộ hoặc sửa đổi, ngay cả khi toàn bộ hệ thống bị tấn công:- Phần mở rộng bảo vệ phần mềm Intel (SGX) - CVE-2018-3615

Cuộc tấn công mới chống lại các cuộc tấn công của MelXown và Spectre , có thể cho phép kẻ tấn công trái phép ăn cắp thông tin nằm trong bộ đệm dữ liệu L1 - một phần được bảo vệ của bộ nhớ lõi của chip chứa những thứ như mật khẩu và khóa mã hóa. phân tích kênh.

"Foreshadow cho phép kẻ tấn công trích xuất các khóa niêm phong SGX, dữ liệu được niêm phong trước đó có thể được sửa đổi và đóng dấu lại", các nhà nghiên cứu cho biết . "Với khóa niêm phong đã được giải nén, kẻ tấn công có thể tính toán một cách hợp lệ Mã xác thực thư hợp lệ (MAC), do đó tước quyền sở hữu dữ liệu khỏi khả năng phát hiện sửa đổi."

2.) Foreshadow: Next Generation (NG)

Biến thể thứ hai ( PDF ) bao gồm hai lỗ hổng bảo mật, nhắm vào các môi trường ảo hóa đang được các nhà cung cấp điện toán đám mây lớn như Amazon và Microsoft sử dụng:

- Hệ điều hành và Chế độ quản lý hệ thống (System Management Mode-SMM) - CVE-2018-3620

- Phần mềm ảo hóa và Màn hình máy ảo (Virtual Machine Monitors-VMM) - CVE-2018-3646

Các lỗ hổng này cũng tiết lộ thông tin nhạy cảm nằm trong bộ đệm dữ liệu L1, bao gồm thông tin được lưu trữ trong các máy ảo khác chạy trên cùng đám mây của bên thứ ba, với quyền truy cập người dùng cục bộ hoặc đặc quyền hệ điều hành khách thông qua lỗi trang đầu cuối và phân tích kênh phụ.

"Sử dụng Foreshadow-NG, một chương trình độc hại chạy trên máy tính có thể đọc được một số phần dữ liệu của hạt nhân", các nhà nghiên cứu cho biết. "Khi hạt nhân có quyền truy cập vào dữ liệu được lưu trữ bởi các chương trình khác, một chương trình độc hại có thể khai thác Foreshadow-NG để truy cập dữ liệu thuộc về các chương trình khác."

Intel và các đối tác phát hành các bản vá lỗi tạm thời

Kể từ khi các giải pháp giảm nhẹ có sẵn cho Meltdown và Spectre không đủ để vá các lỗ hổng được đề cập ở trên, Intel và các đối tác cần triển khai các bản vá bảo mật mới ở cả phần mềm và mức vi mã."Foreshadow khác với Meltdown vì nó nhắm vào các máy ảo và SGX ngoài dữ liệu được lưu trữ trong hạt nhân của hệ điều hành (được nhắm mục tiêu bởi Meltdown)", các nhà nghiên cứu cho biết.

Bạn có thể xem các minh họa video minh họa các lỗ hổng Foreshadow:

Vì SGX chỉ được hỗ trợ trong bộ vi xử lý của Intel, các lỗi Foreshadow chỉ ảnh hưởng đến các bộ vi xử lý của Intel, mặc dù các nhà nghiên cứu vẫn chưa thử nghiệm Foreshadow chống lại các bộ vi xử lý ARM và AMD.

Theo Intel, không ai trong số các cuộc tấn công này cho đến nay dường như đã được nhìn thấy trong tự nhiên, và công ty đã bắt đầu phát hành các bản vá lỗi cho tất cả các lỗ hổng thực thi đầu cơ mới. Bạn có thể kiểm tra trạng thái của các bản vá bảo mật tại đây .

Bên cạnh đó Intel, Microsoft và Oracle hôm thứ ba cũng đã phát hành các khuyến cáo và cập nhật bảo mật cho L1TF. Các dịch vụ đám mây như Microsoft Azure , Amazon Web Services và Google Compute Engine đã giảm thiểu vấn đề này.

Lỗi foreshadow được phát hiện bởi hai nhóm các nhà nghiên cứu - các nhà nghiên cứu từ imec-DistriNet và KU Leuven; và các nhà nghiên cứu từ Technion, Đại học Michigan, Đại học Adelaide và Data61 của CSIRO.

theo TheHackerNews